我個人不相信這種沒有根據的說法,你要相信我也沒意見,但是………請不要害己害人!

大家可能都不知道,很多廣告商會故意用些看似很好玩的心理測驗或是感人的文章讓大家互相轉寄,過了幾個週、幾個月,信件經過朋友的朋友、朋友的朋友的朋友之後,又回到廣告商那邊去了。

這樣對廣告商有什麼好處呢?廣告商最需要的就是電子郵件信箱、電話、地址等個人資料,以便發送廣告推銷產品,而這些轉寄郵件正好變成他們最好的資料來源,原因請看:

平常大家覺得好的文章就轉寄給通訊錄中的每個人,但是轉寄的時候都沒有特別注意到轉寄後的郵件上面,會列出所有收件人的電子郵件位置,廣告商就是利用方式收集大家的電子郵件信箱寄發廣告信件。你如果覺得幾個帳號沒有關係,請再往下看:

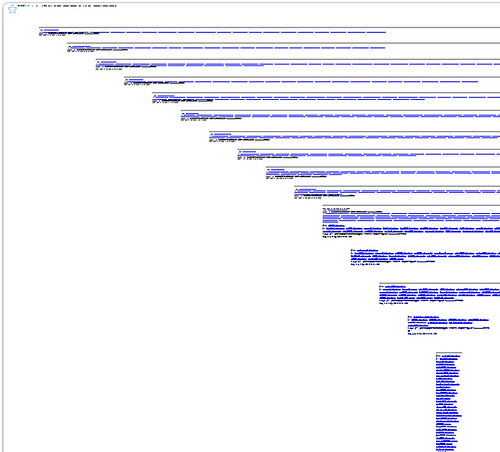

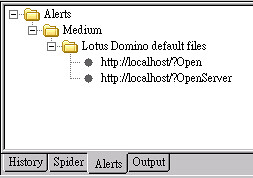

同一封信件,但是我把字體縮到最小了。你可以看到藍色的地方全部都是電子郵件信箱,而一直到畫面的最底下也都是郵件信箱,而信件本文根本都還沒出現。依照目前一個電子郵件二元的行情,這封信件可以讓我賺到將近五百元,而這只是我收到的其中一封轉寄郵件。

想想看,你轉寄了一封信,到底害了多少人?

為了避免這種事發生,請大家一起跟著做:

轉寄時使用「密件副本」

密件副本功能,可以讓收件者只能看到寄件者的電子郵件信箱,即使轉寄給再多的人也不會出現收件者清單。請記得下次轉寄之前,請把原本在「收件者」欄位的所有聯絡人,剪下貼到「密件副本」欄位中。

轉寄前刪除顯示在電子郵件中的帳號

大部分的電子郵件軟體,會自動將前一封信件的內容附加在轉寄的郵件當中,別人的電子信箱當然也不例外。助己助人,你花十秒鐘刪除別人的電子信箱,可以讓別人少花十分鐘刪除廣告信件,也能讓廣告信件不再氾濫。

ps. 阿蛙:對不起,我出賣你了…. “Orz