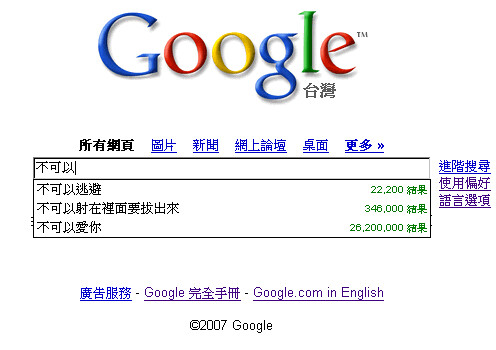

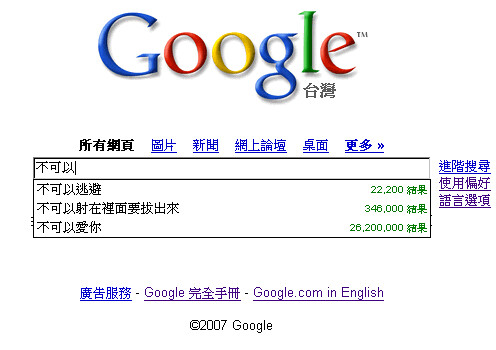

原來用 Google 也可以這麼歡樂…….

軟體開發和生活瑣事

原來用 Google 也可以這麼歡樂…….

今天晚上資訊處全體聚餐,因為 CCNA 讀不完再加上主任、學長都出席了,也就跟著去參加年度盛會。

回憶一下當出示怎麼進資訊處低。

資訊系的BBS「資手遮天」無聊開了一個個人看板,裡面放了一些程式碼和程式相關設定檔。有一天發現自己的文章被 odd 轉貼了,發現他的嗜好居然和我一模一樣,就這樣在看板上聊起來了。

過了一陣子一個情況被他發現我在弦樂社練小提琴,他也想試試看。一天弦樂社的學長跟我說門口有人找「日落」,轉過頭去,第一次和這位神秘的 odd 見面,原本以為看起來像阿宅的瘋狂程式設計師會站在門口,卻是一位斯文的學長,還是為一幾個穿 polo 衫也會紮衣服繫皮帶的學長!

練習結束他到我參觀他的工作室,也就是資訊處的志工區,發現那邊環境真的很好,而且有我想學的東西。後來就常常去資訊處請教問題,也順便幫他測試體院的系統。那時候成績在全班前幾名,甚至有幾科期末考不考也不會被當,也就直接在資訊處學東西了。第一次是使用 Quality Center 紀錄系統測試報告,並撰寫操作手冊,再加上…..擦桌子~ XD

待了幾週認識的不少高手:卡西、阿雷固、游曜機、賴董、羊和超會嘴炮的楊喵喵主任,所以自然而然就進了資訊處當志工,繼續學一些學校幾乎都碰不到的東西,像:PowerBuilder、Mercury等等,志工做到最後主任還會請客甚至直接把你當工讀生發薪水。雖然重點是學習,但是如果遇到教育部那種爛老闆我會直接向他要錢!

資訊處的環境很好,就是可以讓你全心全意投入你的研究,累了還有餐廳、電視機讓你放鬆,對我來說最好的是那張高級沙發,熬夜累了直接當床鋪睡覺,還比宿舍的床墊好睡多了。但是切記:上班時間以前一定要起床,因為之前有人睡到開會,結果校長走進來……… 囧rz

到了目前為止,除了教育部的 case 實在難搞,難搞到我差不多要被 21 了以外,其他都讓我很有收穫很有心得。不過一年過去了,鳳凰花開,蟬聲四起,學長們畢業了準備離開,而也有新血加入資訊處的行列。

有點捨不得學長離開,又期待新能遇到新的朋友能一起爆肝血拼(有女生最好 XD)。希望經驗能繼續傳承下去,也希望資訊處志工奮鬥的精神不會消失。

迷之聲:推廣資訊處論壇和相簿不知道會不會成功?

又要我上台北,只因為一個申請系統的年度編號沒有改………….

你他媽的死網管,就因為被伺服器被入侵就不開FTP改我們用,要我們每次更新資料都要帶隨身碟到台北?天天領薪水也不知道長進,虧你還是在教育部工作,連因噎廢食都不知道是什麼意思嗎?祝你這個人渣早日絕種

剛結束了疲累的一天。

檔案結構的考試實在夠恐怖的,教授是大刀,雖然說會先念題目讓我們利用十分鐘的時間作小抄,問題是題目時再唸得太快了,根本抄不到。所以這次的考試大概也掛點了,這表示我這學期被 21 的機會越來越大了!

晚上的 RFID Demo 實在也夠刺激的了,雖然程式在宿舍測試都沒有問題,拿到學校就是一整個囧。先是連續二次讀取同一張卡片出現的資料不一樣,接下來又是完全沒出現過的錯誤訊息…….,心臟都快跳出來了!難道實機測試的時候,還要把「氣候變數」一起給寫進城是裡面嗎?

不想寫了,只睡了二個小時,頭腦已經很不清楚了,再說明天還要趕 assembler 的期末作業和網路概論的期末考,除了肝會消失以外,連我的成績也會一起消失吧………

今天出差去台北,早上七點半就到資訊處待命。由學校發公務車先到達烏日高鐵車站,一路上就是下雨、下雨、下雨………。

第一次做高鐵,買完車票一看:700元!實在是有夠貴的,足夠讓我坐客運來回高雄!車站很大,不注意的話鐵定迷路花上不少時間。車上的環境不錯,車廂的隔音也很好,所以當速度到達三百公里時也不覺得很吵。

這次主要任務就是把已經修好的伺服器送回教育部,而那台伺服器是 HP 1U 超導型伺服器,不但很大、而且重的要命,一台伺服器佔了二個座位,害的老闆一路上都沒辦法靠在椅背上休息。

蘇大哥:你娘一台 17 萬的伺服器天天吹冷氣還坐高鐵,當人的都沒他舒服……

到了台北下車在到教育部電子計算中心,雨沒有停,伺服器已經包了塑膠袋還得幫他撐雨傘,到了大樓底下大家衣服都濕了一半,剩下的一半全都是怒氣!

把伺服器放進了機房的機架上,電源線接好開機,螢幕咧?小姐:到外面拿台螢幕來接吧。靠,一個幾百台的伺服器的機房,裡面一個螢幕都沒有,你們在搞什麼啊?好歹一個機架上擺一個螢幕接上 switch 啊,不然網路斷掉要怎麼辦?好險是液晶螢幕,如果還要我們搬 CRT 的話,我一定把你們的不斷線系統搞成不供電系統!

結論:那邊的機房就只有冷氣特別冷,冷到 cisco 路由器散熱風扇的風比資訊處的冷氣還冷,其他什麼都爛,早知道學校就不要接他們的案子,不然除了寫程式還多出一堆麻煩。