比較常見的 XSS 多安插 javascript 程式在 HTML 元素中:

<img src="javascript:alert('XSS')">

最近發現有趣的攻擊方式:

<img/src=x oooooo/oooooooooo/onerror="top.location='http://zeroplex.blogspot.com'" >

這對程式碼本身並不具危險性,但瀏覽器開啟上面那一段 HTML 時,卻會自動重新導向到 zeroplex.blogspot.com。

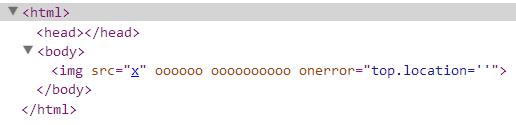

主要原因是,瀏覽器都有提供語法自動補齊、修正功能。眼尖的人應該會發現,上面那一段語法,使用 Chrome 的開發者工具 (非檢視原始碼) 開啟時,會被自動修成 (top.location 改掉以便 debug):

恐怖的是,瀏覽器將最後面的語法修道可以執行,因此 %lt;img src=”x”> 時,瀏覽器無法擷取圖片,造成 error,而觸發了後半部 onError 事件,執行 top.localtion="http://zeroplex.blogspot.com" 而跳到我的部落格頁面